KernelSU内核管理器app下载-KernelSU内核管理器安卓版下载 v0.5.7官方版手机应用

KernelSU内核管理器安卓版是一款基于安卓操作系统的系统权限管理应用程序,旨在为用户提供更好的系统管理器和权限管理器,该应用程序主要用于管理系统的root权限,让用户可以更加方便地管理和控制安卓系统,同时能够让用户更好地管理和控制系统,帮助用户享受到更多的定制化功能和优化效果,而且还可以卸载系统里面自动安装的应用程序,加快手机的运行速度,让可玩性大大提升。

用户在使用KernelSu之前需要了解系统的root风险,在获取了root权限之后,系统可能会暴露出更多的安全漏洞,从而导致系统数据的泄露和损坏,如果你需要使用root权限来管理自己的安卓系统,KernelSu就是一个不错的选择,其次在管理应用程序权限时,用户需要谨慎选择,避免给系统带来安全隐患,还提供了一个基于 overlayfs 的模块系统,允许用户添加各种各种自定义插件到系统中,有需要的用户不容错过,快来本站下载吧。

【自启管理】

控制进程自启,拦截软件相互唤醒。

【预装卸载】

一键删除预装app,释放内存空间。

【一键加速】

保持运行流畅,游戏过程加速30%。

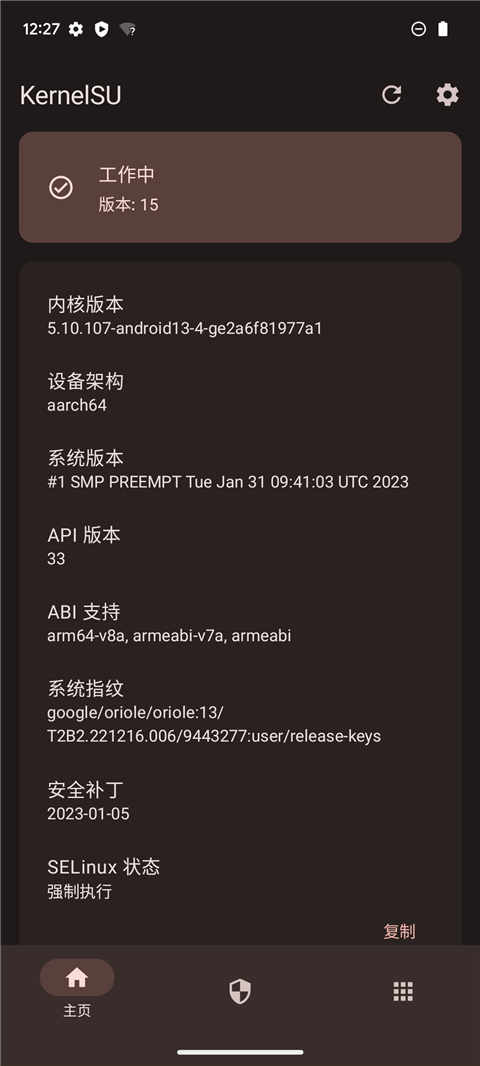

首先我们在本站下载这款软件,然后打开应用,根据设备内核的区别分为两种情况,我们根据这两种情况分别说说如何安装

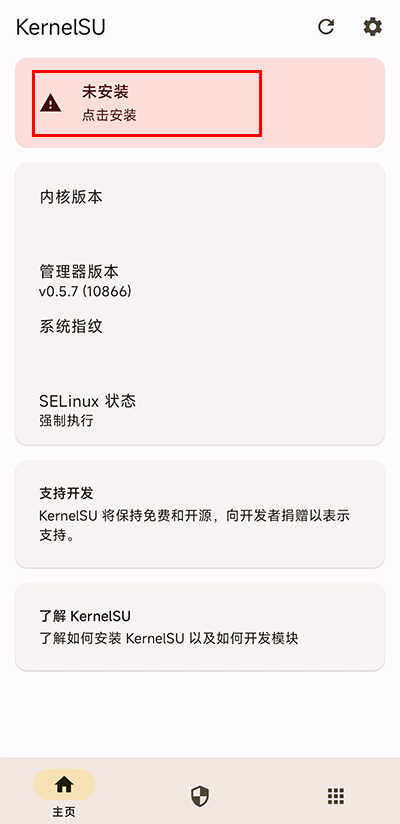

第一种:安装页面显示未安装

这种情况是最简单的,仅需按照官方准备的方法进行刷入即可,刷入前注意备份好自己的原厂boot.img,防止刷机中出现差错变砖时,可用于救急

官方提供了下方几种安装方法

1、使用自定义修复(如TWRP)安装

前提:你的设备必须已刷入第三方Recovery,如TWRP;如果没有或只有官方Recovery,请使用其他方法。

步骤:

(1)在软件的Release页面(https://github.com/tiann/KernelSU/releases)下载与你手机版配对的以 AnyKernel3 开头的 zip 刷机包;例如,手机内核版本为android12-5.10.66,那么你应该下载AnyKernel3-android12-5.10.66_yyyy-MM.zip这个文件件(其中yyyy为年件,MM为月件)。

(2)重启手机进入TWRP。

(3)使用adb 将AnyKernel3-*.zip 放到手机/sdcard 然后在TWRP 图形界面选择安装;或者你也可以直接adb sideload AnyKernel-*.zip安装。

2、使用内核刷写App,如(Franco Kernel Manager)安装

前面提到:你的设备必须已经root。例如你已经安装了Magisk获得了root,或者你已经安装了旧版本的KernelSU需要升级到其他版本的KernelSU;如果你的设备无root,请尝试其他方法。

步骤:

(1)下载AnyKernel3的刷机包;下载方法参考使用自定义修复安装那一节的内容。

(2)打开内核刷写App使用提供的AnyKernel3刷机包刷入。

3、使用KernelSU 提供的boot.img,使用fastboot 安装

这种方法不需要你有TWRP,也不需要你的手机有root权限;适用于你初次安装KernelSU。

(1)找到合适的boot.img

KernelSU 为 GKI 设备提供了通用的 boot.img,您应该将 boot.img 刷写到设备的 boot 分区。

您可以从GitHub Release下载boot.img,请注意您应该使用正确版本的boot.img。例如,如果您的设备显示内部是android12-5.10.101,则需要下载android-5.10.101_yyyy-MM.boot-

其中

注意:

您可以通过magiskboot 来获取您原来的boot 的压缩格式;当然您也可以询问与您的机器型号是否相同的其他更有经验的童鞋。另外,内芯的压力缩小小格式通常不会发生变化,如果您使用某个压缩格式成功开机,继续可以优先尝试这个格式。

小米设备经常使用gz或不压缩。

Pixel设备有一些特殊之处,请查看下面的教程。

(1)将 boot.img 刷入设备

使用adb连接您的设备,然后执行adb reboot bootloader进入fastboot模式,然后使用下方命令刷入KernelSU:

fastboot flash boot boot.img

注意:

如果你的设备支持fastboot boot,可以先使用fastboot boot boot.img来先尝试使用boot.img引导系统,如果出现意外,再启动一次即可开机。

4、手动修改boot.img,然后安装

对于某些设备来说,其boot.img格式不是那么常见,比不是lz4,gz而且未压缩;最经典的就是Pixel,它boot.img的格式是lz4_legacy压缩,ramdisk可能也gz可能是压缩lz4_legacy缩小;此时如果你直接刷入KernelSU提供的boot.img,手机可能无法打开;此时,你可以通过手机修复boot.img来实现。

可以通过下方两个应用来实现

- Android Image Kitchen

- Magisk

其中Android-Image-Kitchen适合PC端运行,magisk需要手机端配合。

准备工作

- 获取手机的原厂boot.img;你可以从你的设备制造商那里得到它

- 下载由 KernelSU 提供的与您设备的 KMI 版本相匹配的 AnyKernel3zip 文件(您可以参考通过第三方Recovery安装步骤获取)。

- 解压AnyKernel3包,得到Image文件,即KernelSU的内核文件。

使用Android-Image-Kitchen

1)将 Android-Image-Kitchen 下载到您的计算机。

2)将 stock boot.img 放入 Android-Image-Kitchen 的根文件夹。

3)./unpackimg.sh boot.img在 Android-Image-Kitchen 的根目录下执行,这个命令会解压 boot.img,你会得到一些文件。

4)boot.img-kernel将目录替换split_img为您从 AnyKernel3 中提取的文件Image(注意名称更改为 boot.img-kernel)。

5)./repackimg.sh在Android-Image-Kitchen的根目录下执行;你会得到一个名为的文件image-new.img; 通过 fastboot 刷入这个 boot.img(参考上一节)。

使用 magiskboot

(1)下载最新版的Magisk manager

(2)将 Magisk-*.apk 重命名为 Magisk-vesion.zip并解压。

(3)通过adb推Magisk-v25.2/lib/arm64-v8a/libmagiskboot.so送到您的设备:

adb push Magisk-v25.2/lib/arm64-v8a/libmagiskboot.so /data/local/tmp/magiskboot

(4)将 AnyKernel3 中的 boot.img 和 Image 推送到您的设备。

(5)进入adb shell和cd/data/local/tmp/目录,然后chmod +x magiskboot

(6)进入adb shell和cd/data/local/tmp/目录,执行./magiskboot unpack boot.img解压boot.img,你会得到一个kernel文件,这是你的stock kernel。

(7)替换kernel为Image:mv -f Image kernel

(8)执行./magiskboot repack boot.imgrepack boot img,会得到一个new-boot.img文件,通过fastboot把这个文件刷入到设备上。

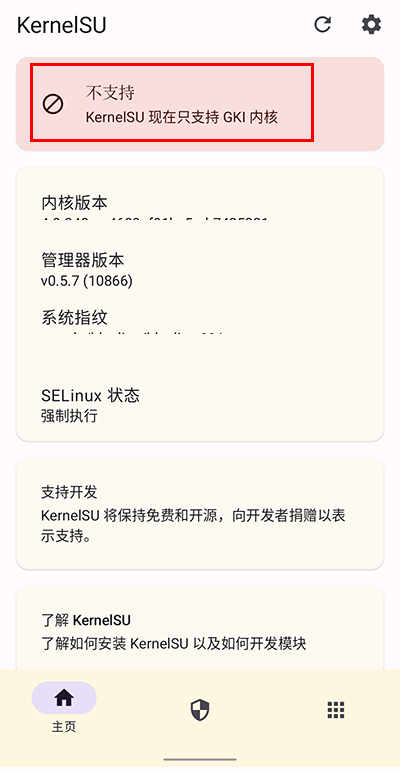

第二种:安装页面显示不支持

出现这种情况要么自己手动编译,将kernel集成到非GKI内核中,要么指望其他大佬为其做适配。

下方是官方内核集成教程,有动手能力的用户可自行编译

https://kernelsu.org/zh_CN/guide/how-to-integrate-for-non-gki.html

一、优点

从实际使用上来看, 该软件获取root后,不需要我们进行任何隐藏root操作,基本可以骗过系统很多软件的root检测机制,达到近乎完美的一种效果,并且root执行效果很强,使用起来很棒,软件设计非常简洁,新手和小白上手速度非常快。理论上这款软件会不断更新升级,提供更多的DIY功能,如当前magisk模块兼容使用。

二、弊端

由于KernelSU是 Android GKI 设备的 root 解决方案,并不是什么手机内核都可以使用这个。如果你的机型不在支持列表里,那么只能进行自己动手自编译内核来实现这个功能。并且目前对magisk模块的兼容暂时不完善,只兼容部分主流magisk模块。个人软件或者模块,之前制作的时候,也没有对kernelsu适配,刷入可能无限重启,随之时间推移,应该会有更多的模块支持kernelsu。

总结:kernelsu的出现,让我们的root方法,有了1个新的选择,虽然初期来看,并没有magisk支持的机型那么多,但长久下去,kernelsu更新升级后会给我们的root带来更多便利。

1、模块将来主要工作在内核空间,而Xposed为用户空间的功能;因此无法之间实现Xposed;目前来看,基于ptrace的注入技术可以部分实现Xposed的功能(比如少阴App),但我认为将来可能有更好的方案出现。

能完美隐藏root吗?

1、我不确定。但理论上讲,内核相比应用程序处于特权级别,它有能力对应用程序屏蔽任何信息;比如在内核中可以完美地拦截所有系统调用,这是隐藏root的核武器。

最大的优势是什么?

1、可以提供针对内核的HOOK接口,你可以对内核中的几乎任意函数进行拦截;比如拦截系统调用,过滤openat、inofity等。内核级别的HOOK,意味着对所有所有进程完美的控制,除非你的对手也是root进程。

支持哪些设备?

1、内核版本5.10以上的设备支持,其他均不支持;未来也许可以通过staticbinaryinstrumentation的方式backport到旧内核,就看有没有有缘人来实现了。

与传统的ROOT有什么区别?

1、主要工作在内核空间,而传统的ROOT如Magisk实际工作在用户空间。

能有类似Magisk的模块功能吗?

1、会有模块功能,不过可能与Magisk的模块不同;将提供内核模块接口,其规划的模块功能,主要用来将代码或者脚本文件加载进内核空间执行;而非类似Magisk那样提供文件系统overlay。不过理论上讲,也可以实现文件系统overlay。

v0.5.7版本

新版特性

1、若干种多国语言支持。

2、修复内核 umount 可能会失败的问题。

3、修复模块中 REPLACE 可能无法生效的 BUG。

4、修复 x86_64 设备无法工作的问题。

5、修复部分模块挂载问题。